지난 7일 온라인 결제모듈 및 디지털저작권관리 모듈서 문제 발생

-

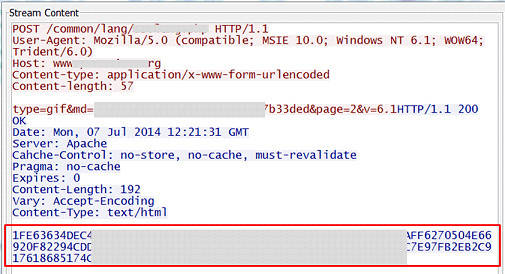

- ▲ 3.20 악성코드 최신 변종 시리즈가 C&C 서버로부터 수신한 암호화된 명령어.ⓒ하우리

지난해 3월 20일 방송사와 금융권을 마비시켰던 북한 소행의 '3.20 사이버테러' 악성코드 변종 시리즈가 발견됐다.보안업체 하우리에 따르면 지난 7일 오후 1시경부터 다수의 국내 웹사이트를 통해 국내 온라인 결제모듈 액티브X(ActiveX) 업데이트 파일 변조 취약점과 국내 디지털저작권관리(DRM) 제품모듈 액티브X 취약점 등을 이용한 3.20 악성코드의 최신 변종 시리즈가 유포됐다.해당 악성코드에 감염되면 감염 정보가 1차 명령통제제어(C&C) 서버로 전송되고 추가 명령을 수신해 악성행위를 수행하게 된다.하우리 측은 1차 C&C 서버는 대부분 제로보드, 케이보드 등 국내 게시판을 사용하는 웹사이트로써 국내 게시판의 취약점을 이용, C&C 서버를 확보한 것으로 추정했다.특히 이들 서버 중 일부는 지난해 3.20 방송·금융권을 마비시킨 악성코드가 사용한 C&C 서버와 일치한 것으로 드러났다. 명령을 수신해 복호화하고 정보를 C&C 서버로 전송하는 암호화 로직이 3.20 악성코드와 동일하다는 것이다.또한 1차 C&C 서버로부터 명령을 수신 받아 추가적으로 다운로드해 실행하는 악성코드는 익명 네트워크(TOR) 서버를 2차 C&C 서버로 사용했다고 하우리 측은 설명했다. 이 역시 정부 서버를 대상으로 디도스 공격을 수행했던 악성코드가 사용됐다.최상명 차세대보안연구센터장은 "1차 C&C 서버와 2차 TOR C&C 서버를 통해 추가로 수신하는 암호화된 명령을 해독 하면서 상황을 지켜보는 중"이라고 밝혔다.