-

네티즌, V3 백신 능력에 혹평

다수의 언론, '안랩의 서버 통해 악성코드 유포됐다'는 의혹 제기

고성혁

<미래한국신문> 한정석 편집위원은 자신의 페이스북을 통해 안랩(ahnlab)이 백신프로그램 소스코드를 북한에 제공했을 수 있다는 의혹을 제기해 왔다. 그러나 안랩은 한정석 위원의 의혹제기를 줄곧 부정해왔다.

지난 左派정권 下에서 공공기관은 안철수 V3백신을 대량으로 구매했다. 그런데 공교롭게도 20일 발생한 사이버 테러의 대상은 주로 V3백신이 설치된 PC였다.

복수의 언론은 전산망 마비사태를 야기한 악성코드가 안랩의 업데이트 서버를 통해 유포됐을 가능성이 있다고 보도했다(注: 이에 대해 안랩은 “업데이트 서버가 아닌 자산관리 서버”라고 반박했다).

금융권의 전산망 마비사태에 대해 금융당국은 “바이러스 백신용 업데이트 서버를 통해 악성코드가 배포됐다”며 중간 조사결과를 발표했다.

방송통신위원회는 “피해 기관으로부터 채증한 악성코드를 초동분석한 결과, 업데이트 관리 서버를 통해 각 개별 컴퓨터로 유포된 것으로 추정된다”고 분석했다. 이 악성코드가 사전에 설정된 지령에 따라 일제히 컴퓨터 기동에 필요한 부트섹터(MBR)를 파괴한 것으로 보았다.

일부 인터넷 관련 커뮤니티에서는 안랩 V3백신의 보안 관리자 툴인 ‘policy agent’ 내부 ‘down’ 폴더에 있는 ‘ApcRunCmd.exe’ 파일이 실행되면서 동시에 부트섹터 파괴가 시작됐다는 보고가 올라오고 있다. 한 사용자는 “이 파일이 2시1분에 업데이트되면서 동시에 문제가 발생했다”고 전했다.

네티즌들은 “아직도 V3백신을 사용하는 사람은 바보”라며 ‘안철수는 정치판에 기웃거리지 말고 백신 프로그램이나 잘 만들라’고 꼬집었다. 또 다른 네티즌은 “V3백신은 컴컴한 밤에 길을 잃고 헤매는 해커에게 공격 루트를 알려주는 등대역할을 한다”고 혹평했다.

<아시아경제>의 보도에 따르면, 악성코드가 발견된 의심파일은 ‘imbc.exe’, ‘sbs.exe’, ‘kbs.exe’ 등 방송사의 이름이 들어 있는 파일 외에도 ‘ApcRunCmd.exe’, ‘OthDown.exe’가 포함됐다. ‘OthDown.exe’는 보안업체 하우리(Hauri)의 백신프로그램 ‘바이로봇’의 클라이언트 응용프로그램이다. 악성코드가 보안프로그램 내부를 통해 침투했을 수 있다는 추정이 가능한 대목이다.

물론 안랩 관계자는 V3 때문에 뚫렸다는 주장을 반박했다. 공격자(해커)가 APT(Advanced Persistent Threat: 지능형 지속공격)에 의해 자산관리서버의 관리자 계정(ID, PW)을 탈취한 것으로 추정했다. 그러면서 ‘안랩이 구축한 서버의 취약점 때문은 아니다’라고 설명했다.

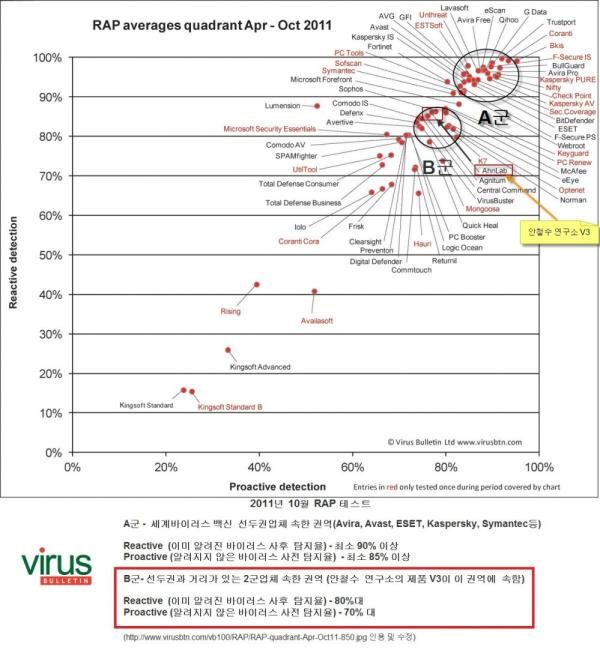

그러나 안랩의 백신 프로그램은 세계적 기준에서는 B급 프로그램으로 평가 받는다. 영국의 Virus Bulletine의 백신 평가(평가기간: 2011년 4월~10월)는 안랩 백신을 B급으로 평가했다.

-

[조갑제닷컴=뉴데일리 특약]

네티즌들, V3 백신 능력에 혹평...英선 B급 판정

- 관리자

입력 2013-03-21 21:39수정 2013-05-16 11:41

공유하기

기사 공유하기

관리자